- Регистрация

- 26.05.2022

- Сообщения

- 26 755

- Реакции

- 203

- Баллы

- 63

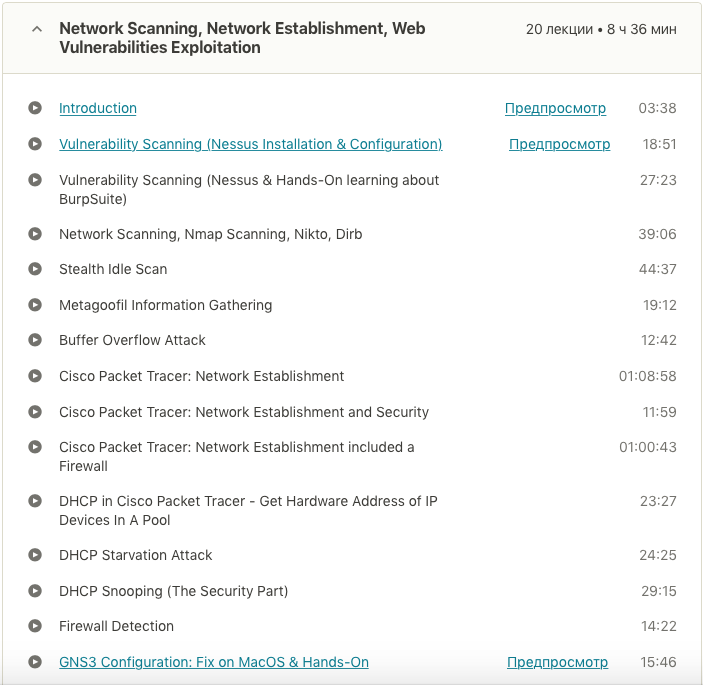

Последнее обновление: 04/2021 Язык: Английский + англ. субтитры + русские субтитры (google translate) Рейтинг: 5 из 5 Общая продолжительность 9,5 ч Чему вы научитесь: Подготовка к лабораторным работам (установка и настройка VirtualBox и Kali Linux), ПОШАГОВОЕ РУКОВОДСТВО И ВАРИАНТЫ, КОТОРЫЕ НЕОБХОДИМО ИЗБЕЖАТЬ Работа с BURPSUITE PROFESSIONAL вместо версии COMMUNITY (входит в тройку первых лучших инструментов для PenTesting) METASPLOIT, ARMITAGE (программное обеспечение для высокоуровневого тестирования на проникновение, обнаружение проблем безопасности, проверка мер по устранению уязвимостей и многое другое) Исправьте ошибку Armitage и наслаждайтесь пользовательским интерфейсом Metasploit Перечисление, удаленное и эксплуатация Язык структурированных запросов (внедрение SQL) Межсайтовый скриптинг (XSS-атака) Сканирование уязвимостей Сетевое сканирование, сканирование Nmap, Nikto, Dirb, Ettercap Обратные снаряды Переполнение буфера, DoS-атака Атака Man-In-The-Middle (MITM) Повышение привилегий Взлом сети Взлом беспроводной сети Возьмите под свой контроль любой ESSID сети Wi-Fi, независимо от того, хорошо ли он задан или нет WEP / WPA / WPA2 Отверстие / ловушка Прервать подключение IP-адреса клиента при использовании протоколов WEP / WPA / WPA2 Получите подтверждение протоколов WPA / WPA2 для ESSID Wi-Fi Взломать беспроводной WEP / WPA / WPA2 ESSID Подслушивайте общение и причину, скрытую за сценой Скрытое сканирование в режиме ожидания Обойти антивирус на компьютере с Windows Обойти любой пароль для входа в Windows и получить доступ к системному администратору Обойти пароль для входа в Ubuntu и получить доступ к системному администратору Обойти пароль для входа в MacOs и получить доступ к системному администратору Усильте безопасность учетной записи вашего компьютера в три раза, прежде чем получить доступ к экрану администратора Основы CEH v10 в реальной жизни (CEH - Certified Ethical Hacker) Информационная безопасность Эль-Гамаль, RSA, Диффи-Хеллман (шаги шифрования и описания) Взлом роутера Взлом мобильных телефонов Описание: Этот курс посвящен этическому взлому и безопасности, для чего требуются некоторые профессиональные инструменты, такие как, например, burpsuite_Pro. Этот курс охватывает программу CEH v10 Certified Ethical Hacker version 10, в основном сетевую деятельность и некоторые частые уязвимости веб-приложений. Курс был разработан таким образом, чтобы любой новичок (от нулевого уровня) до продвинутого уровня людей в области кибербезопасности мог легко понять и получить большую пользу. Поскольку это пошаговый процесс, от нуля до высокого уровня, мы рекомендуем вам попытаться понять исключительно первую часть, затем после этого переходите к следующим частям, чтобы получить то, что вам нужно знать о криптологии, установлении сети, брандмауэре, взломе, подслушивании, усилении безопасности и т. д. (как если бы вы сидели в классе криптологии для магистров и докторов наук). Поэтому после прохождения наших курсов (части 1–4) вы познакомитесь с наиболее часто используемыми методами шифрования, методами, используемыми для снижения вероятности взлома хакерами Black-Hat. -Самые современные способы взлома беспроводной сети, независимо от того, какие протоколы были установлены администратором Wi-Fi. Кроме того, независимо от того, насколько надежен пароль Wi-Fi, мы обманываем чью-то сеть. Объясняем причины, лежащие в основе таких нападений. Эксплуатация существующих дыр, которые содержат наиболее часто используемые операционные системы, такие как (на базе Linux, Windows, Mac OS, Android) Мы подробно объясняем, почему RSA настолько силен и почему он широко используется в реальной кибербезопасности, а также в шифровании AES. Наиболее известные алгоритмы шифрования, такие как ElGamal, RSA, Diffie-Hellman и т. Д. (Этапы шифрования и дешифрования) хорошо описаны. Это очень важно для инженеров по кибербезопасности в магистратуре и докторантуре. Примечание: В этом курсе мы предоставляем вам не только видео для практики, но также предоставляем легкий текстовый файл для каждой части учебника, который не требует пояснений (пошаговый процесс), чтобы мы упростили его учиться в соответствии с обязательствами, с которыми вы можете столкнуться, пока хотите продолжить свою практику. Пример ситуации: вам может потребоваться продолжить обучение, если вы находитесь в определенном месте и не хотите никого беспокоить, пока вы забыли наушники. Для кого этот курс: Тестеры на проникновение Аналитики кибербезопасности Криптографы Криптологи Студенты по кибербезопасности, которые хотят стать продвинутым PenTester Начинающие аналитики кибербезопасности Кандидаты на пентест Кандидаты в CEH / OSCP Всем, кто с голоду учится взлому и безопасности. Материалы курса: Продажник www.udemy.com/course/advanced-ethical-hacking-network-web-pentesting-part-2/

|